Kali Linux is a Debian-based distribution which features several security and forensics tools. The project has adopted a rolling release approach to new versions. The new release, Kali Linux 2017.1, features drivers for RTL8812AU wireless chipsets, improved GPU support and there are now Azure and AWS images of Kali Linux for cloud instances. “Finally, it’s here! We’re happy to announce the availability of the Kali Linux 2017.1 rolling release, which brings with it a bunch of exciting updates and features. As with all new releases, you have the common denominator of updated packages, an updated kernel that provides more and better hardware support, as well as a slew of updated tools — but this release has a few more surprises up its sleeve. A while back, we received a feature request asking for the inclusion of drivers for RTL8812AU wireless chipsets. These drivers are not part of the standard Linux kernel, and have been modified to allow for injection. Why is this a big deal? This chipset supports 802.11 AC, making this one of the first drivers to bring injection-related wireless attacks to this standard.” A summary of available features in version 2017.1 can be found in the project’s release announcement. Download (SHA256): kali-linux-2017.1-amd64.iso (2,664MB, torrent, pkglist).

Category: Информационная безопасность(Страница 4 из 22)

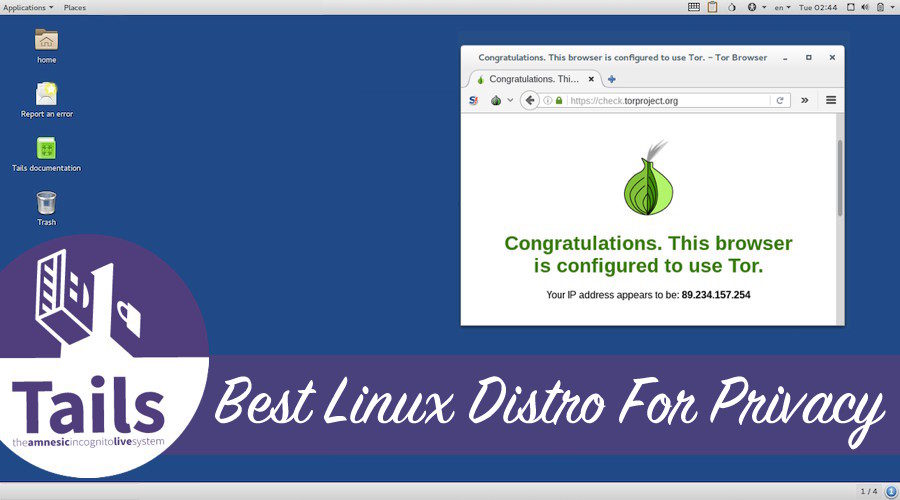

The Amnesic Incognito Live System (better known as Tails) is a Debian-based live DVD/USB with the goal of providing complete Internet anonymity for the user. The Tails project has announced the release of Tails 2.12 which features the GNOME Sound Recorder application and version 4.9.13 of the Linux kernel. Tails uses the Tor network to redirect network traffic and this release saw the project remove the alternative I2P anonymity network from the distribution. “We installed again GNOME Sound Recorder to provide a very simple application for recording sound in addition to the more complex Audacity. Sound clips recorded using GNOME Sound Recorder are saved to the Recordings folder. We removed I2P, an alternative anonymity network, because we unfortunately have failed to find a developer to maintain I2P in Tails. Maintaining software like I2P well-integrated in Tails takes time and effort and our team is too busy with other priorities. Upgrade Linux to 4.9.13. This should improve the support for newer hardware (graphics, Wi-Fi, etc.).” Additional information can be found in the project’s release announcement. Download: tails-i386-2.12.iso (1,090MB, signature, pkglist). Also available from OSDisc.

работают все сайты, включая ВКонтакте, Одноклассники и YouTube — HideMy.name (ex hideme.ru)

Уже есть код доступа? Вы в одной минуте от подключения!

Подключение устройства на базе iOS:

Вся мобильная продукция компании Apple: iPhone, iPad и др.

Настройки > Основные > VPN > Добавить конфигурацию VPN > L2TP

Описание: произвольное значение (например, HideME.ru Россия, Москва) Учетная запись: 012345678901234 (ваш код) Пароль: 1234 изменить Сервер: список адресов (см.ниже) Общий ключ: incloaknetwork

При желании использовать PPTP (L2TP лучше!) просто переключитесь на него.

Список адресов:

198.50.183.71 - Canada, Montreal 91.189.181.22 - Norway, Oslo 141.255.167.101 - Switzerland, Zurich 37.235.53.32 - Spain, Madrid 91.237.52.119 - Poland, Poznan 188.64.169.59 - Russia, Moscow S13 149.154.153.129 - Austria, Vienna 91.219.238.56 - Hungary, Budapest 185.82.217.155 - Bulgaria, Sofia 46.148.21.34 - Ukraine, Kharkov S1 37.139.52.43 - Germany, Munich 94.142.141.99 - Russia, Moscow S9 84.33.39.233 - Italy, Milan S2 91.219.28.11 - Netherlands, Meppel 178.33.93.89 - France, Gravelines 94.242.206.142 - Luxembourg, Steinsel 158.58.168.80 - Italy, Milan S1 176.61.139.106 - Sweden, Falkenberg 85.31.101.151 - Latvia, Riga S1 125.212.220.125 - Vietnam, Ho Chi Minh 46.183.221.153 - Latvia, Riga S2 46.167.245.174 - Czech Republic, Prague 103.28.149.74 - Indonesia, Jawa 185.29.8.155 - Sweden, Stockholm 91.105.237.20 - Russia, Moscow S5 185.65.206.172 - Turkey, Istanbul 139.59.8.131 - India, Bangalore 50.7.124.168 - Germany, Frankfurt 95.154.199.21 - United Kingdom, Berkshire 91.221.66.60 - Finland, Helsinki S1 5.154.190.32 - Moldova, Kishinev 185.22.65.54 - Kazakhstan, Almaty S2 192.71.244.14 - Slovenia, Ljubljana 77.81.108.142 - Romania, Bucharest S2 91.105.239.11 - Russia, Moscow S6 91.105.238.11 - Russia, Moscow S7 188.64.174.63 - Russia, Moscow S10 5.189.145.149 - Germany, Nuremberg 192.240.96.164 - USA, New York S2 192.71.249.83 - Belgium, Oostkamp 95.46.98.51 - Ukraine, Khmelnytsky S2 216.17.101.146 - USA, San Diego 37.235.52.20 - Chile, Vina del Mar 91.105.232.86 - Russia, Moscow S11 178.33.209.199 - France, Strasbourg 185.65.201.27 - Lithuania, Siauliai 212.124.126.38 - USA, Clarks Summit 46.249.47.196 - Netherlands, Dronten 80.79.125.79 - Estonia, Tallinn 185.86.78.32 - Ukraine, Khmelnytsky S1 185.27.194.163 - Russia, Kazan S2 188.116.54.12 - Poland, Gdansk 91.105.236.205 - Russia, Moscow S3 58.64.185.92 - Hong Kong, Kowloon 77.81.107.13 - United Kingdom, Manchester 103.56.218.80 - Japan, Shibuya 41.223.53.102 - Egypt, Cairo 185.14.28.120 - Netherlands, Kampen 46.148.20.20 - Ukraine, Kharkov S2 151.236.24.15 - Iceland, Hafnarfjordur 37.235.55.118 - Isle of Man, Douglas 83.217.10.175 - Russia, Novosibirsk S2 91.189.37.103 - Poland, Warsaw 5.133.179.243 - United Kingdom, Ilford 188.64.173.4 - Russia, Moscow S8 46.249.59.88 - Netherlands, Amsterdam S2 212.199.61.38 - Israel, Tel Aviv 46.101.34.215 - United Kingdom, London 95.85.45.81 - Netherland, Amsterdam S3 128.199.106.5 - Singapore, Western District 188.64.175.201 - Russia, Moscow S4 83.217.8.202 - Russia, Kazan S1 193.9.28.94 - USA, Tampa 195.43.95.186 - Russia, Novosibirsk 184.154.72.100 - USA, Chicago 45.32.29.128 - Japan, Tokyo 185.22.67.15 - Kazakhstan, Almaty 158.222.0.163 - USA, Wilmington 185.125.216.61 - Russia, Moscow S12 77.81.109.171 - Germany, Dusseldorf 77.81.110.225 - Netherlands, Amsterdam S1 195.123.210.61 - Latvia, Jurmala 83.217.8.220 - Russia, Kazan S3 83.217.10.251 - Russia, Novosibirsk S3 91.209.77.163 - Czech Republic, Budejovice 50.7.124.156 - Germany, Frankfurt S2 45.32.55.82 - Japan, Tokyo 93.84.114.188 - Belarus, Minsk 46.148.20.32 - Ukraine, Kharkov S3 45.114.116.215 - Australia, Sydney 62.100.205.190 - United Kingdom, Melbourne

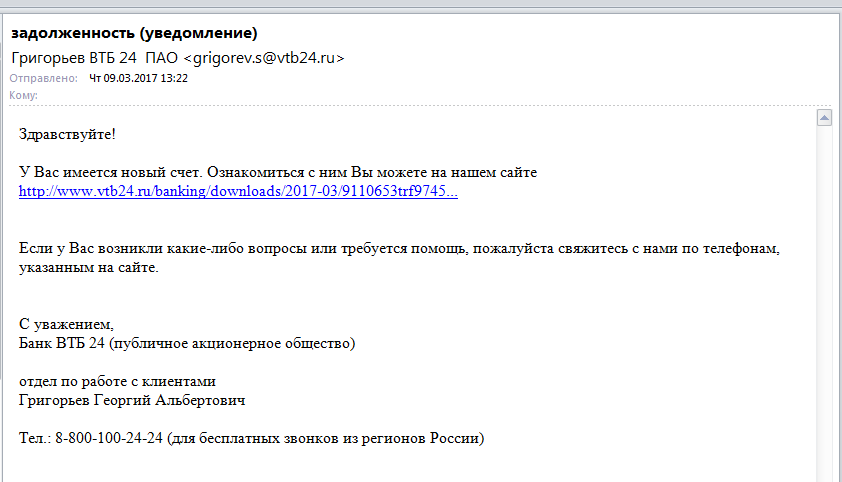

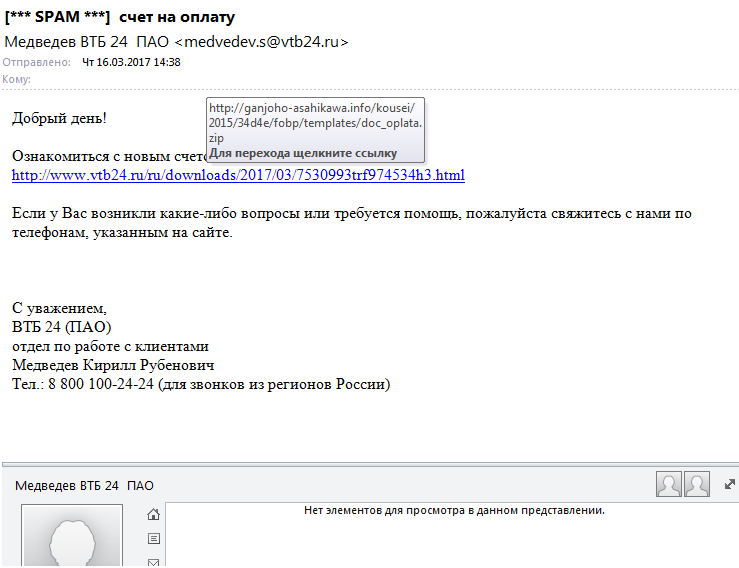

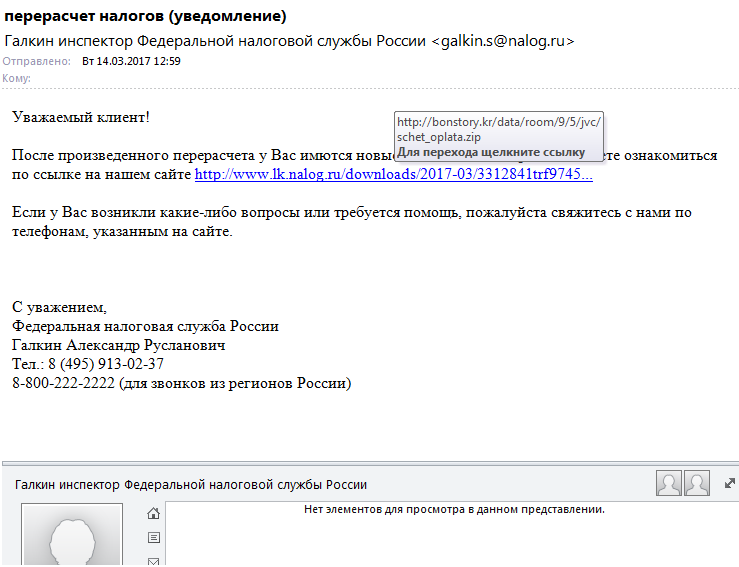

Друзья и подписчики, в последнее время участились спам-рассылки с подобным содержанием: «У вас имеется новый счет. Ознакомиться с ним вы можете на нашем сайте» со ссылкой якобы на сайт банка (ВТБ, Сбербанк, Альфа-банк, Тинькофф и/или другие Российские банки) или налоговой инспекции, и подобных организаций. Письмо очень похоже на настоящее. Оно якобы от сотрудника вышеназванных организаций, с подписью, реальными телефонами, реальными фамилиями. Всё очень достоверно, но есть одно но. Письмо сформировано в формате html и в ссылку якобы на реальную организацию зашивается ссылка на эксплоит, на очередном взломанном сайте (как правило это сайт на WordPress, Joomla, Drupal, DLE, Bitrix, ShopScript, которые имеют уязвимые плагины или давно не обновлялись). При наведении на ссылку в спаммерском письме, вы увидите всплывающую ссылку ведущую по реальному пункту назначения.

Заголовок: Задолженность (уведомление)

Пришло якобы от: vtb24.ru (Григорьев ВТБ 24 ПАО <grigirev.s@vtb24.ru>)

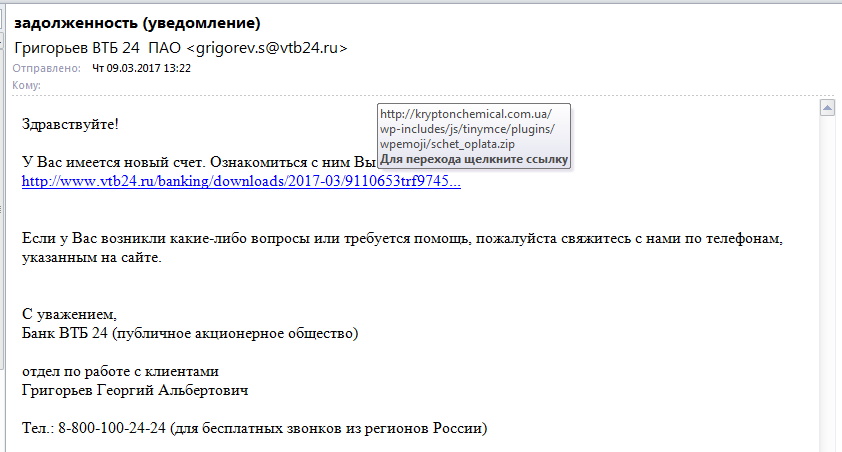

Из этой всплывающей подсказки вы можете увидеть, что на компьютер будет загружен zip файл как правило с вирусом, трояном, червем, шифратором, локером и подобной нечистью.

Заголовок: Задолженность (уведомление)

Пришло якобы от: vtb24.ru (Григорьев ВТБ 24 ПАО <grigirev.s@vtb24.ru>)

Пожалуйста, никогда не переходите по подобным ссылкам. В лучшем случае ваш компьютер станет очередным солдатом в очередном ботнете. В худшем случае вы рискуете навсегда расстаться с информацией не вашем компьютере.

Товарищи, пожалуйста будьте бдительны.

Если вы администратор сайта, то советую следовать следующим правилам:

- Чаще обновляйте вашу систему управления сайтом (CMS), темы, плагины!

- Используйте только необходимые (проверенные, трастовые) плагины и регулярно их обновляйте. Рейтинг плагинов как правило присутствует в каталоге плагинов той или иной CMS. Не используйте плагины из сомнительных источников;

- Не используйте темы и шаблоны из сомнительных источников. Вы с лёгкостью можете потерять как данные ваших клиентов, так и другие данные ваших сайтов;

- Перед использованием шаблонов, плагинов и других загружаемых элементов для сайта, рекомендуется просмотреть исходный код на наличие различных подозрительных элементов (base64 последовательности, exec-вызовы, шелл-сигнатуры, спам-скрипты, js-вирусы, php эксплоиты, обфусцированные строки, и многое другое). Для проверки исходных текстов вы можете использовать например Ai-Bolit. В любом случае, код надо также просматривать вручную;

- Делайте регулярные бекапы базы данных сайта и файлов CMS, сохраняйте. Сохраняйте копии как на локальном компьютере, так и на CD/DVD дисках и/или в облаке (Яндекс.Диск, Google.Drive и так далее);

- Используйте надежный FTP клиент и надежную антивирусную систему (например Kaspersky Internet Security, или даже Kaspersky Free). Ведь если вы подцепите вирус (троян, червь, нужное подчеркнуть), то в одночасье можете подвергнуть опасности свои сайты. Червь украв данные подключения к FTP ваших сайтов, может добавить в файлы CMS вредные вставки (дропперы, ссылки, баннеры и так далее). Таким образом вы рискуете подпортить репутацию ваших сайтов как у пользователей (покупателей, клиентов и так далее) так и у поисковых систем (пессимизация в поисковой выдаче, оформление как небезопасного сайта, санкции и так далее). Чтобы этого не произошло, установите на FTP клиенте мастер пароль (например в программе CuteFTP) или просто не сохраняйте пароль в памяти клиента (например в FileZilla). В этом случае пароль вводится только при подключении к FTP серверу, и никак иначе;

- Если используете WordPress, желательно установить плагины защиты (например iThemes Security). Также желательно использовать надёжный и сложный пароль администратора. Пароль стоит регулярно менять. Для формы авторизации определенно стоит добавить Google Captcha, для исключения/осложнения перебора пароля (брутфорс).

- Защищая сайт следует придерживаться правила. Запрещено всё, что не разрешено. Т.е. запрещайте всё, а затем разрешайте только то, что действительно необходимо.

- Помните, что все сайты взламываются через веб-формы (комментарии, форма авторизации, и так далее), через уязвимости CMS, плагинов, тем, через некорректно написанный код, через параметры запросов к функционалу сайта (get, post). Устраните бреши и спите спокойно.

- Будьте осмотрительны и в меру подозрительны. Не скачивайте программы и скрипты из сомнительных источников, а если и делаете это, то проверяйте файлы антивирусами и средствами проверки исходных кодов. Не стоит доверять всему что скачиваете или получаете по почте.

Спасибо за внимание.

UPD:

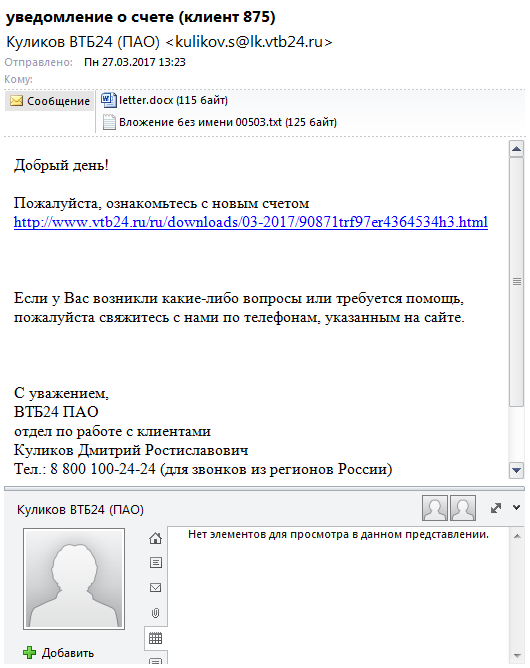

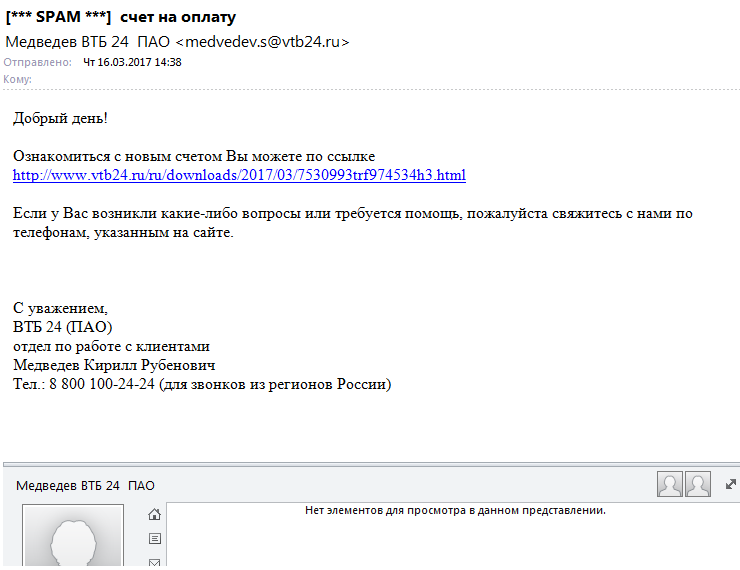

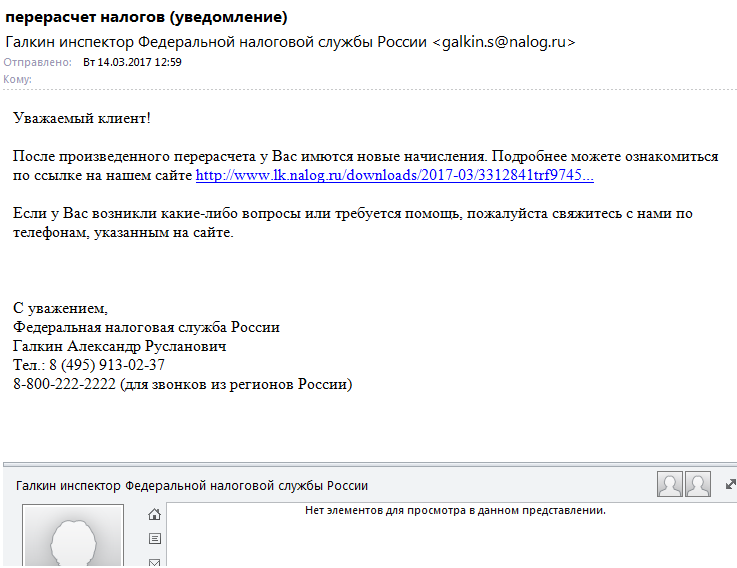

Еще примеры вредоносных email писем:

Заголовок: Счёт на оплату

Пришло якобы от: vtb24.ru (Медведев ВТБ 24 ПАО <medvedev.s@vtb24.ru>)

Заголовок: Перерасчет налогов (уведомление)

Пришло якобы от: nalog.ru (Галкин инспектор Федеральной налоговой службы России <galkin.s@nalog.ru>)

UPDATE: March 29, 2017

«Vault 7: CIA Hacking Tools Revealed» has been published by Wikileaks recentely, and Notepad++ is on the list.

The issue of a hijacked DLL concerns scilexer.dll (needed by Notepad++) on a compromised PC, which is replaced by a modified scilexer.dll built by the CIA. When Notepad++ is launched, the modified scilexer.dll is loaded instead of the original one.

It doesn’t mean that CIA is interested in your coding skill or in your sex message content, but rather it prevents raising any red flags while the DLL does data collection in the background.

For remedying this issue, from this release (v7.3.3) forward, notepad++.exe checks the certificate validation in scilexer.dll before loading it. If the certificate is missing or invalid, then it just won’t be loaded, and Notepad++ will fail to launch.

Checking the certificate of DLL makes it harder to hack. Note that once users’ PCs are compromised, the hackers can do anything on the PCs. This solution only prevents from Notepad++ loading a CIA homemade DLL. It doesn’t prevent your original notepad++.exe from being replaced by modified notepad++.exe while the CIA is controlling your PC.

Just like knowing the lock is useless for people who are willing to go into my house, I still shut the door and lock it every morning when I leave home. We are in a f**king corrupted world, unfortunately.

Otherwise there are a lot of enhancements and bug-fixes which improve your Notepad++ experience. For all the detail change log, please check in the Download page.

Auto-updater will be triggered in few days if there’s no critical issue found.

If you find any regression or critical bug, please report here:

https://notepad-plus-plus.org/community/topic/13415/v7-3-3-fix-cia-hacking-notepad-issue