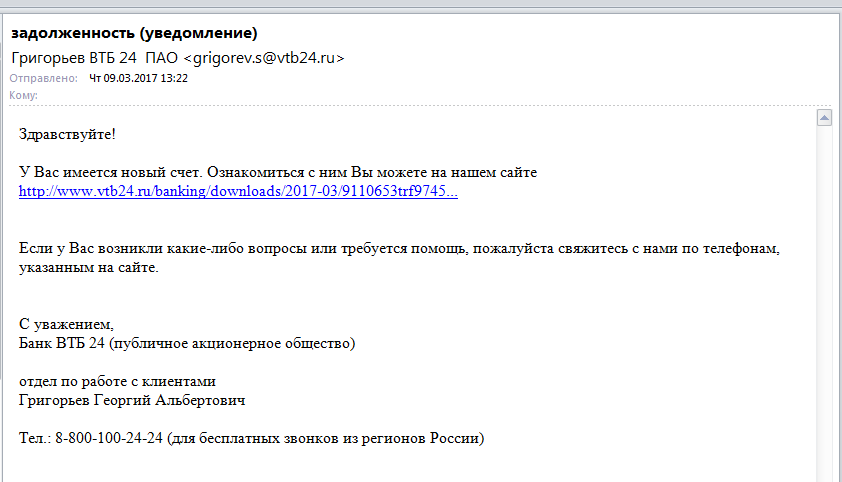

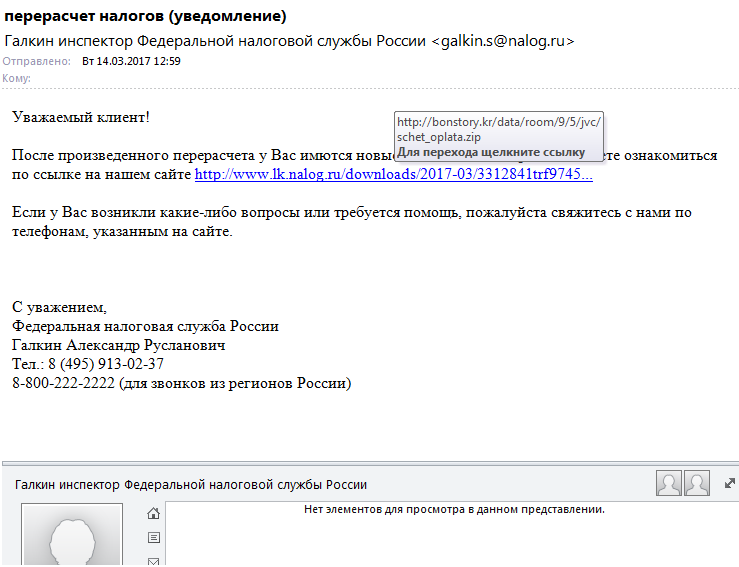

Друзья и подписчики, в последнее время участились спам-рассылки с подобным содержанием: «У вас имеется новый счет. Ознакомиться с ним вы можете на нашем сайте» со ссылкой якобы на сайт банка (ВТБ, Сбербанк, Альфа-банк, Тинькофф и/или другие Российские банки) или налоговой инспекции, и подобных организаций. Письмо очень похоже на настоящее. Оно якобы от сотрудника вышеназванных организаций, с подписью, реальными телефонами, реальными фамилиями. Всё очень достоверно, но есть одно но. Письмо сформировано в формате html и в ссылку якобы на реальную организацию зашивается ссылка на эксплоит, на очередном взломанном сайте (как правило это сайт на WordPress, Joomla, Drupal, DLE, Bitrix, ShopScript, которые имеют уязвимые плагины или давно не обновлялись). При наведении на ссылку в спаммерском письме, вы увидите всплывающую ссылку ведущую по реальному пункту назначения.

Заголовок: Задолженность (уведомление)

Пришло якобы от: vtb24.ru (Григорьев ВТБ 24 ПАО <grigirev.s@vtb24.ru>)

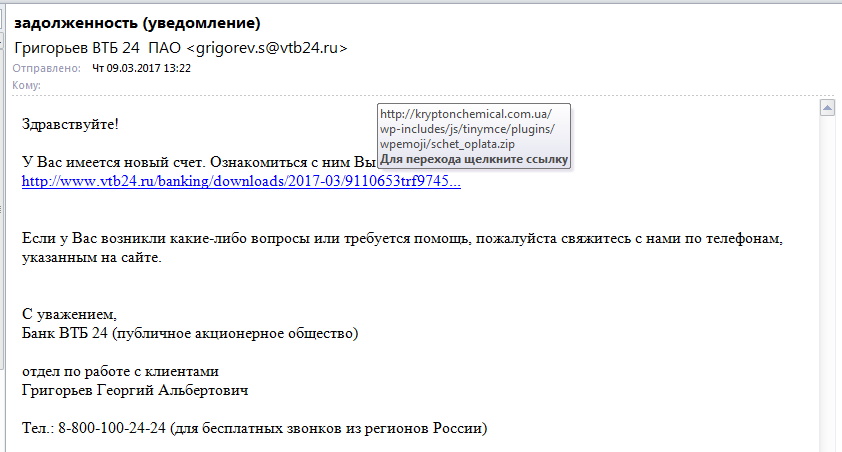

Из этой всплывающей подсказки вы можете увидеть, что на компьютер будет загружен zip файл как правило с вирусом, трояном, червем, шифратором, локером и подобной нечистью.

Заголовок: Задолженность (уведомление)

Пришло якобы от: vtb24.ru (Григорьев ВТБ 24 ПАО <grigirev.s@vtb24.ru>)

Пожалуйста, никогда не переходите по подобным ссылкам. В лучшем случае ваш компьютер станет очередным солдатом в очередном ботнете. В худшем случае вы рискуете навсегда расстаться с информацией не вашем компьютере.

Товарищи, пожалуйста будьте бдительны.

Если вы администратор сайта, то советую следовать следующим правилам:

- Чаще обновляйте вашу систему управления сайтом (CMS), темы, плагины!

- Используйте только необходимые (проверенные, трастовые) плагины и регулярно их обновляйте. Рейтинг плагинов как правило присутствует в каталоге плагинов той или иной CMS. Не используйте плагины из сомнительных источников;

- Не используйте темы и шаблоны из сомнительных источников. Вы с лёгкостью можете потерять как данные ваших клиентов, так и другие данные ваших сайтов;

- Перед использованием шаблонов, плагинов и других загружаемых элементов для сайта, рекомендуется просмотреть исходный код на наличие различных подозрительных элементов (base64 последовательности, exec-вызовы, шелл-сигнатуры, спам-скрипты, js-вирусы, php эксплоиты, обфусцированные строки, и многое другое). Для проверки исходных текстов вы можете использовать например Ai-Bolit. В любом случае, код надо также просматривать вручную;

- Делайте регулярные бекапы базы данных сайта и файлов CMS, сохраняйте. Сохраняйте копии как на локальном компьютере, так и на CD/DVD дисках и/или в облаке (Яндекс.Диск, Google.Drive и так далее);

- Используйте надежный FTP клиент и надежную антивирусную систему (например Kaspersky Internet Security, или даже Kaspersky Free). Ведь если вы подцепите вирус (троян, червь, нужное подчеркнуть), то в одночасье можете подвергнуть опасности свои сайты. Червь украв данные подключения к FTP ваших сайтов, может добавить в файлы CMS вредные вставки (дропперы, ссылки, баннеры и так далее). Таким образом вы рискуете подпортить репутацию ваших сайтов как у пользователей (покупателей, клиентов и так далее) так и у поисковых систем (пессимизация в поисковой выдаче, оформление как небезопасного сайта, санкции и так далее). Чтобы этого не произошло, установите на FTP клиенте мастер пароль (например в программе CuteFTP) или просто не сохраняйте пароль в памяти клиента (например в FileZilla). В этом случае пароль вводится только при подключении к FTP серверу, и никак иначе;

- Если используете WordPress, желательно установить плагины защиты (например iThemes Security). Также желательно использовать надёжный и сложный пароль администратора. Пароль стоит регулярно менять. Для формы авторизации определенно стоит добавить Google Captcha, для исключения/осложнения перебора пароля (брутфорс).

- Защищая сайт следует придерживаться правила. Запрещено всё, что не разрешено. Т.е. запрещайте всё, а затем разрешайте только то, что действительно необходимо.

- Помните, что все сайты взламываются через веб-формы (комментарии, форма авторизации, и так далее), через уязвимости CMS, плагинов, тем, через некорректно написанный код, через параметры запросов к функционалу сайта (get, post). Устраните бреши и спите спокойно.

- Будьте осмотрительны и в меру подозрительны. Не скачивайте программы и скрипты из сомнительных источников, а если и делаете это, то проверяйте файлы антивирусами и средствами проверки исходных кодов. Не стоит доверять всему что скачиваете или получаете по почте.

Спасибо за внимание.

UPD:

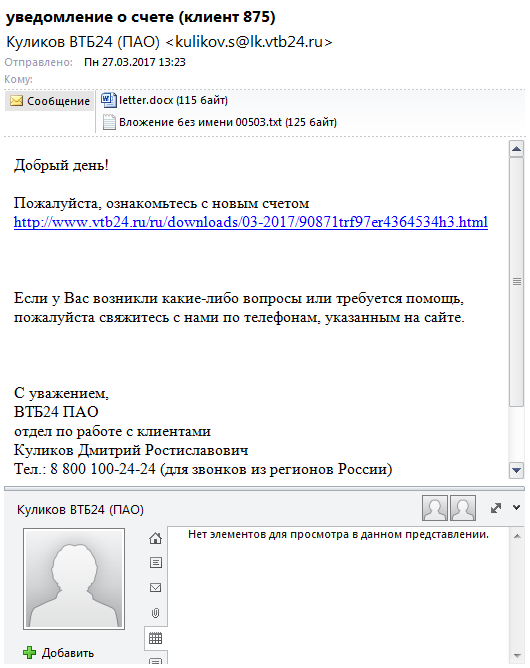

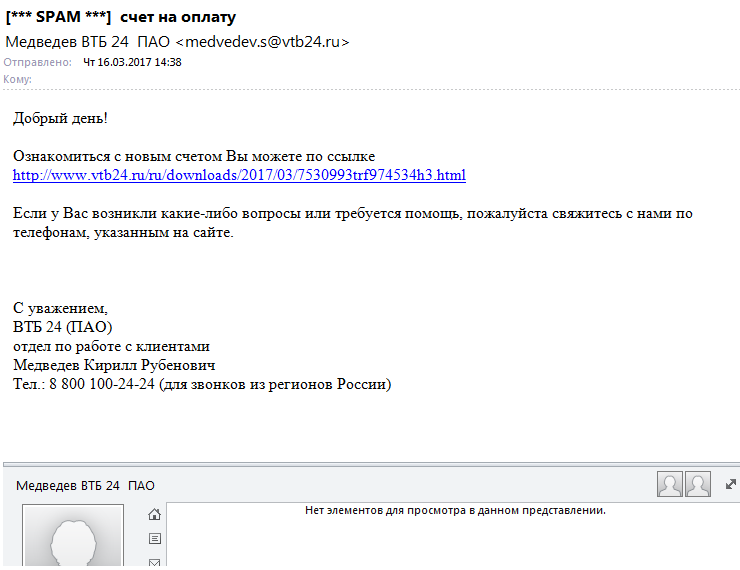

Еще примеры вредоносных email писем:

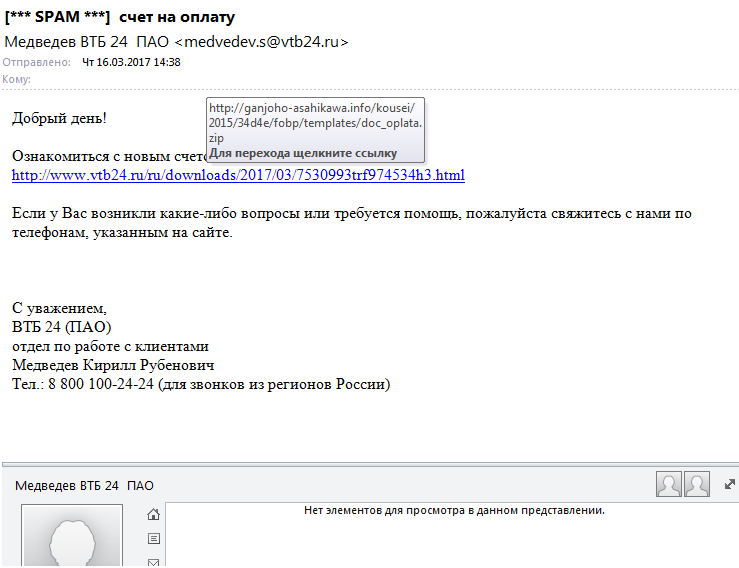

Заголовок: Счёт на оплату

Пришло якобы от: vtb24.ru (Медведев ВТБ 24 ПАО <medvedev.s@vtb24.ru>)

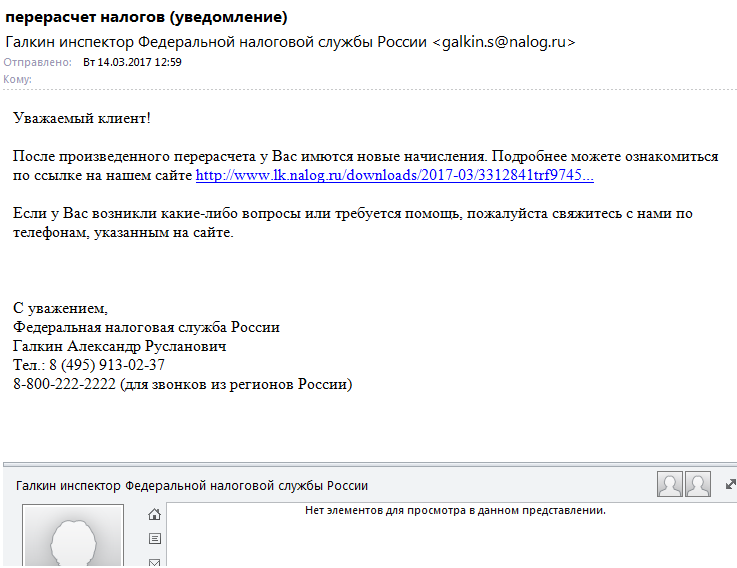

Заголовок: Перерасчет налогов (уведомление)

Пришло якобы от: nalog.ru (Галкин инспектор Федеральной налоговой службы России <galkin.s@nalog.ru>)

UPDATE: March 29, 2017