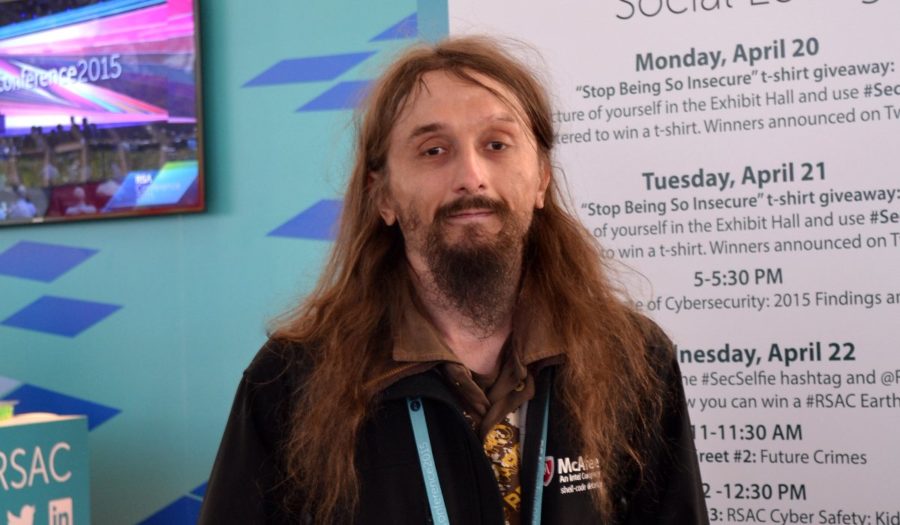

Крис Касперски, он же: мыщъх, KPNC, nezumi, а также visual-sex-ltd, elraton, souriz, tikus, muss, farah и jardon

18 февраля 2017 года скончался Николай Лихачев, известный всему IT-миру как Крис Касперски, — старый автор журнала Хакер, человек, само имя которого вошло в историю и стало синонимом словосочетания «русский хакер».

В память о мыщъхе, статья Журнала Хакер

- #01. Глубоководное погружение в чипсет Intel 875P

- #02. Неявный самоконтроль как средство создания неломаемых защит

- #03. Восстановление данных с лазерных дисков

- #04. Могущество кодов Рида-Соломона, или Информация, воскресшая из пепла

- #05. Искажение TOC как средство борьбы с несанкционированным копированием диска

- #06. Борьба с вирусами. Опыт контртеррористических операций

- #07. Полиномиальная арифметика и поля Галуа, или Информация, воскресшая из пепла II

- #08. Коды Рида-Соломона в практических реализациях, или Информация воскресшая из пепла III

- #09. Практические советы по восстановлению системы в боевых условиях

- #10. Вирусы в UNIX, или Гибель «Титаника» II

- #11. Жизненный цикл червей

- #12. Ошибки переполнения буфера извне и изнутри как обобщенный опыт реальных атак

- #13. Ошибки переполнения буфера извне и изнутри как обобщенный опыт реальных атак

- #14. Побег через брандмауэр плюс терминализация всей NT

- #15. Путь воина – внедрение в pecoff-файлы

- #16. Техника внедрения кода в РЕ-файлы и методы его удаления

- #17. Разгон и торможение Windows NT

- #18. Восстановление данных на NTFS-разделах

- #19. Восстановление данных на NTFS-разделах. Часть 2

- #20. Файловая система NTFS извне и изнутри. Часть 1

- #21. Файловая система NTFS извне и изнутри. Часть 2

- #22. Как защищают программное обеспечение

- #23. Восстановление NTFS – undelete своими руками

- #24. Техника оптимизации под Linux

- #25. Unformat для NTFS

- #26. Восстановление удаленных файлов под Linux

- #27. Техника оптимизации под Linux. Часть 2. Ветвления

- #28. Техника оптимизации под Linux. Часть 3. Оптимизация циклов

- #29. Восстанавливаем удаленные файлы под BSD

- #30. Насколько неуязвима ваша беспроводная сеть

- #31. Модифицируем BIOS

- #32. Удаленно управляем BIOS Setup

- #33. CD, не подвластный копированию

- #34. Как спасти данные, если отказал жесткий диск

- #35. LinuxBSD как бастион на пути вирусов

- #36. Антиотладка старые приемы на новый лад

- #37. Cудьба shell-кода на системах с неисполняемым стеком

- #38. Можно ли защититься от переполнения буферов

- #39. Генная инженерия на службе распаковки PE-файлов

- #40. Техника снятия дампа с защищенных приложений

- #41. Волшебство с паяльником в руках

- #42. Аудит и дизассемблирование эксплоитов

- #43. Упаковщики исполняемых файлов в LinuxBSD

- #44. Как обнаружить malware-программы Универсальный метод

- #45. Многоядерные процессоры и проблемы, ими порождаемые, в ОС семейства NT

- #46. Ошибки синхронизации открывают большие возможности для хакеров

- #47. Как надо и как не надо защищать веб-контент от кражи

- #48. Потоковое8 аудиовидеовещание с VideoLAN

- #49. Поиск malware на Server 2003XP своими руками

- #50. Жучки в электронных письмах

- #51. Дефекты проектирования Intel Core 2 Duo.

- #52. Рецепты правильного трудоустройства

- #53. Как зарабатывают на Open Source

- #54. Чего ждать от удаленной работы

- #55. Бессистемные заметки о поиске работы за рубежом

- Компьютер_как_средство_решения_проблем_сам_стал_одной_большой_проблемой

- Прощай, мыщъх!

- Романтичный_Хакер

Live fast, die young