В связи с вирусной атакой не переходите по сомнительным ссылкам и не открывайте сомнительные вложения, так же проверяйте письма от доверенных адресатов.

WannaCry — это exploit, с помощью которого происходит заражение и распространение, плюс шифровальщик, который скачивается на компьютер после того, как заражение произошло.

В этом и состоит важное отличие WannaCry от большинства прочих шифровальщиков. Для того, чтобы заразить свой компьютер, обычным, скажем так, шифровальщиком, пользователь должен совершить некую ошибку — кликнуть на подозрительную ссылку, разрешить исполнять макрос в Word, скачать сомнительное вложение из письма. Заразиться WannaCry можно, вообще ничего не делая.

Как работает вирус Wanna cry

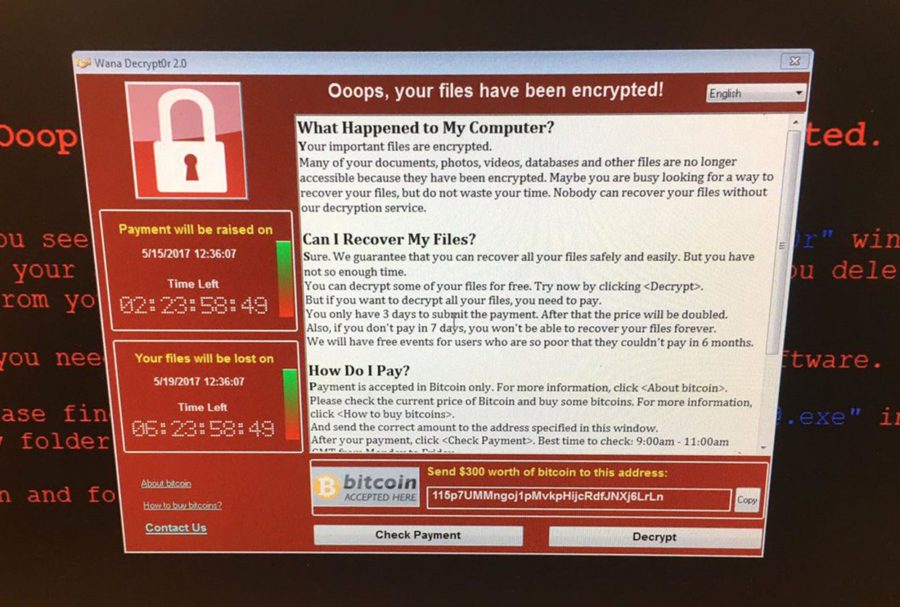

WannaCry представляет собой программу под названием WanaCrypt0r 2.0, которая атакует исключительно ПК на OC Windows. Программа использует «дыру» в системе — Microsoft Security Bulletin MS17-010, существование которой было ранее неизвестно. За расшифровку программа требует «выкуп» в размере от 300 до 600 долларов. К слову, в настоящее время на счета хакеров, по данным The Guardian, поступило уже более 42 тысяч долларов.

Создатели WannaCry использовали эксплойт для Windows, известный под названием Eternal Blue. Он эксплуатирует уязвимость, которую Microsoft закрыла в обновлении безопасности MS17-010 от 14 марта этого года. С помощью этого эксплойта злоумышленники могли получать удаленный доступ к компьютеру и устанавливать на него собственно шифровальщик.

Если у вас установлено обновление и уязвимость закрыта, то удаленно взломать компьютер не получится. Однако исследователи «Лаборатории Касперского» из GReAT отдельно обращают внимание на то, что закрытие уязвимости никак не мешает работать собственно шифровальщику, так что, если вы каким-либо образом запустите его, патч вас не спасет.

Как распространяется вирус Wanna cry

Изначально вирус WannaCry распространяется как правило через электронную почту. После открытия вложения в письме со спамом запускается шифратор и зашифрованные файлы после этого восстановить практически невозможно.

После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, которую можно эксплуатировать с помощью Eternal Blue, и если находит, то атакует и шифрует и их тоже.

Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьезнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

К сожалению, на данный момент способов расшифровать файлы, зашифрованные WannaCry, нет. То есть с заражением можно бороться единственным способом — не допускать его.

Как не заразить компьютер вирусом Wanna cry

Чтобы минимизировать риск попадания вируса Wanna cry на компьютеры специалисты «Лаборатории Касперского» советуют установить все возможные обновления на текущую версию Windows. Дело в том, что вредоносная программа поражает только те компьютеры, которые работают на этом ПО.

Кроме того, необходимо обращать внимание на письма, которые приходят на электронную почту. Нельзя открывать вложения с расширениями .exe, .bat, .com, .vbs, js и .scr. Мошенники могут использовать несколько расширений, чтобы замаскировать вредоносный файл как видео, фото или документ (например, avi.exe, doc.scr, file.js и тому подобное).

В случае с WannaCry решением проблемы может стать блокировка 445 порта на Firewall (межсетевой экран), через которое идет заражение.

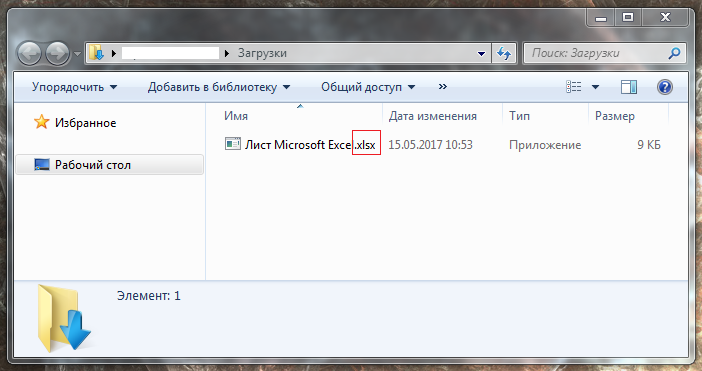

Для обнаружения потенциально вредоносных файлов нужно включить опцию «Показывать расширения файлов» в настройках Windows.

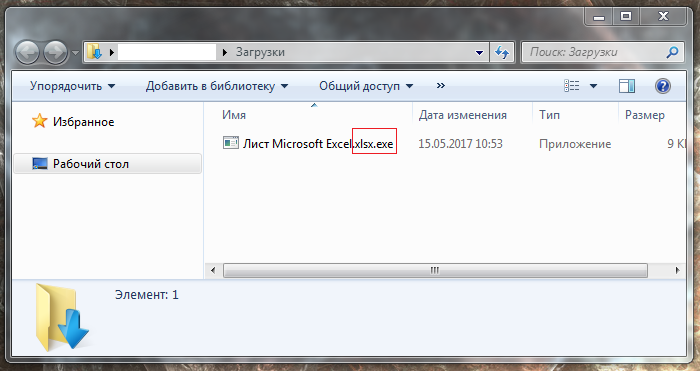

На скриншоте видим проблему. Неизвестный файл маскируется под MS EXCEL файл с расширением .xlsx

Чтобы понять истинное расширение файла в Windows, необходимо включить отображение расширения файлов. Для этого необходимо в проводнике Windows:

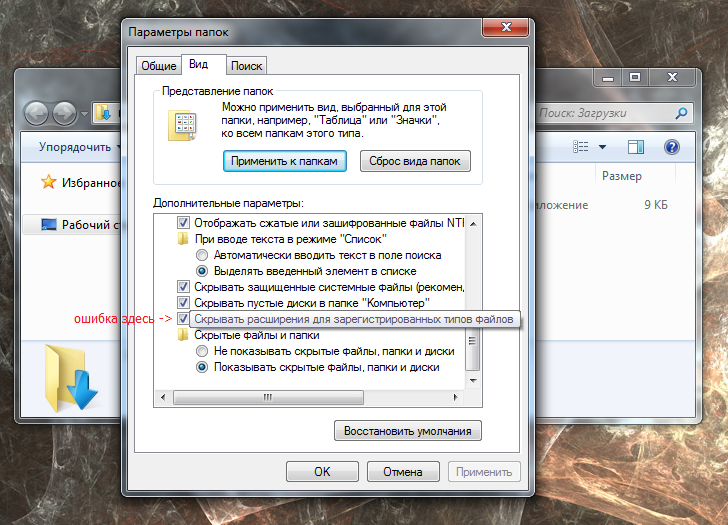

1) нажать ALT

2) выбрать «Сервис»

3) выбрать «Параметры папок»

4) вкладка «Вид»

Видим, что у «Скрывать расширения для зарегистрированных типов файлов» стоит галочка.

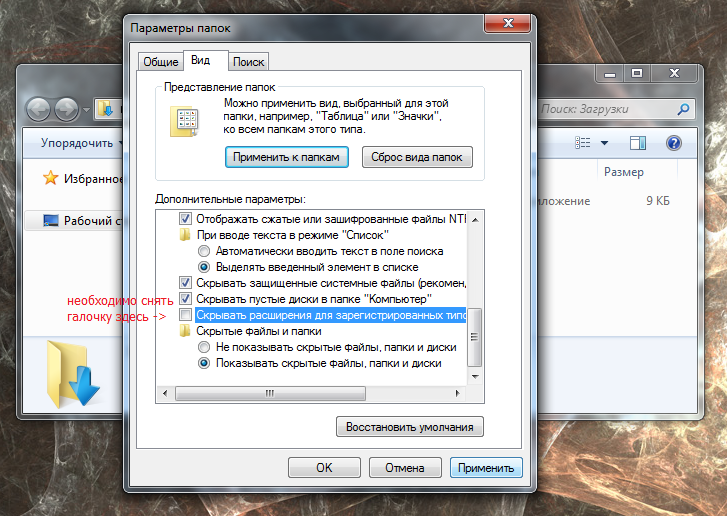

Надо снять галочку у «Скрывать расширения для зарегистрированных типов файлов» стоит галочка, нажать «Применить» и «ОК».

После этого, все файлы в Windows будут отображаться с реальным расширением:

Если же злоумышленникам все-таки удалось взломать ваш компьютер, специалисты рекомендуют не платить выкуп. Дело в том, что, вероятнее всего, атака продлится недолго, так как срок хранения Ransomware обычно короткий. Как показала практика, выкуп позволяет восстановить файлы не во всех случаях, и, даже заплатив деньги, можно лишиться ценных и важных данных.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

- Используйте надежный антивирус. Kaspersky Internet Security умеет обнаруживать WannaCry как локально, так и при попытках распространения по сети. Более того, встроенный модуль «Мониторинг активности» (System Watcher) умеет откатывать нежелательные изменения, то есть не позволит зашифровать файлы даже тем версиям зловредов, которые еще не попали в антивирусные базы.

- Регулярно делайте резервные копии файлов и храните их на носителях, которые не постоянно подключены к компьютеру. Если есть свежая резервная копия, то заражение шифровальщиком — не трагедия, а всего лишь потеря нескольких часов на переустановку или чистку системы.

- Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь. Серьезно, установите его вот прямо сейчас — сейчас как раз тот самый случай, когда это действительно важно.

- Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также возможно (хотя бы на короткое время) настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, пока вероятность заражения не снизится.

- Будьте бдительны! Никогда не переходите по подозрительным ссылкам из email-писем (примеры подозрительных писем смотрите в этой статье) и социальных сетей.

- Установите плагин My WOT чтобы визуально видеть надежность того или иного сайта.

- … а также следовать основным правилам информационной гигиены

Будьте здоровы :)

PS: Microsoft Security Bulletin MS17-010 — Critical

Security Update for Microsoft Windows SMB Server (4013389)

Published: March 14, 2017

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

UPD: May 16, 2017