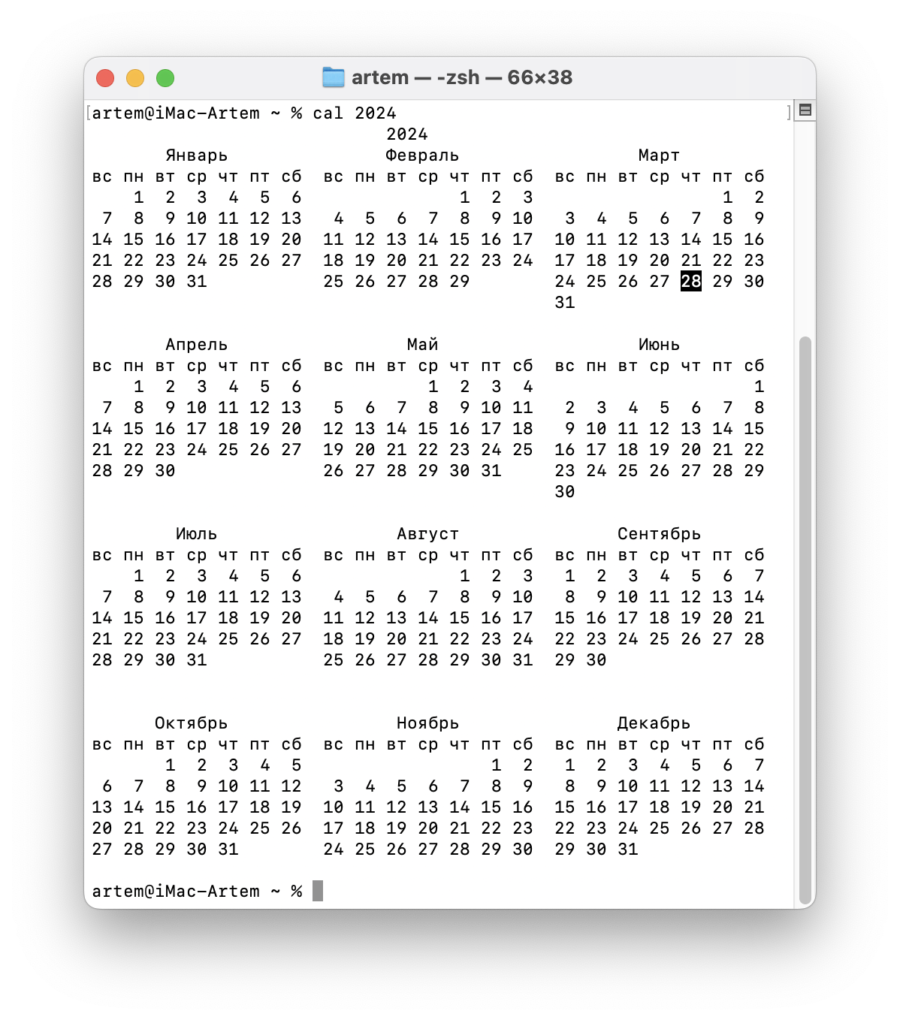

Ошибка:

PHP Deprecated: explode(): Passing null to parameter #2 ($string) of type string is deprecated in ...

Меняем строку:

$some_var = explode(',', $_GET['some_string']);

На:

$some_var = explode('-', $_GET['some_string'] ?? '');

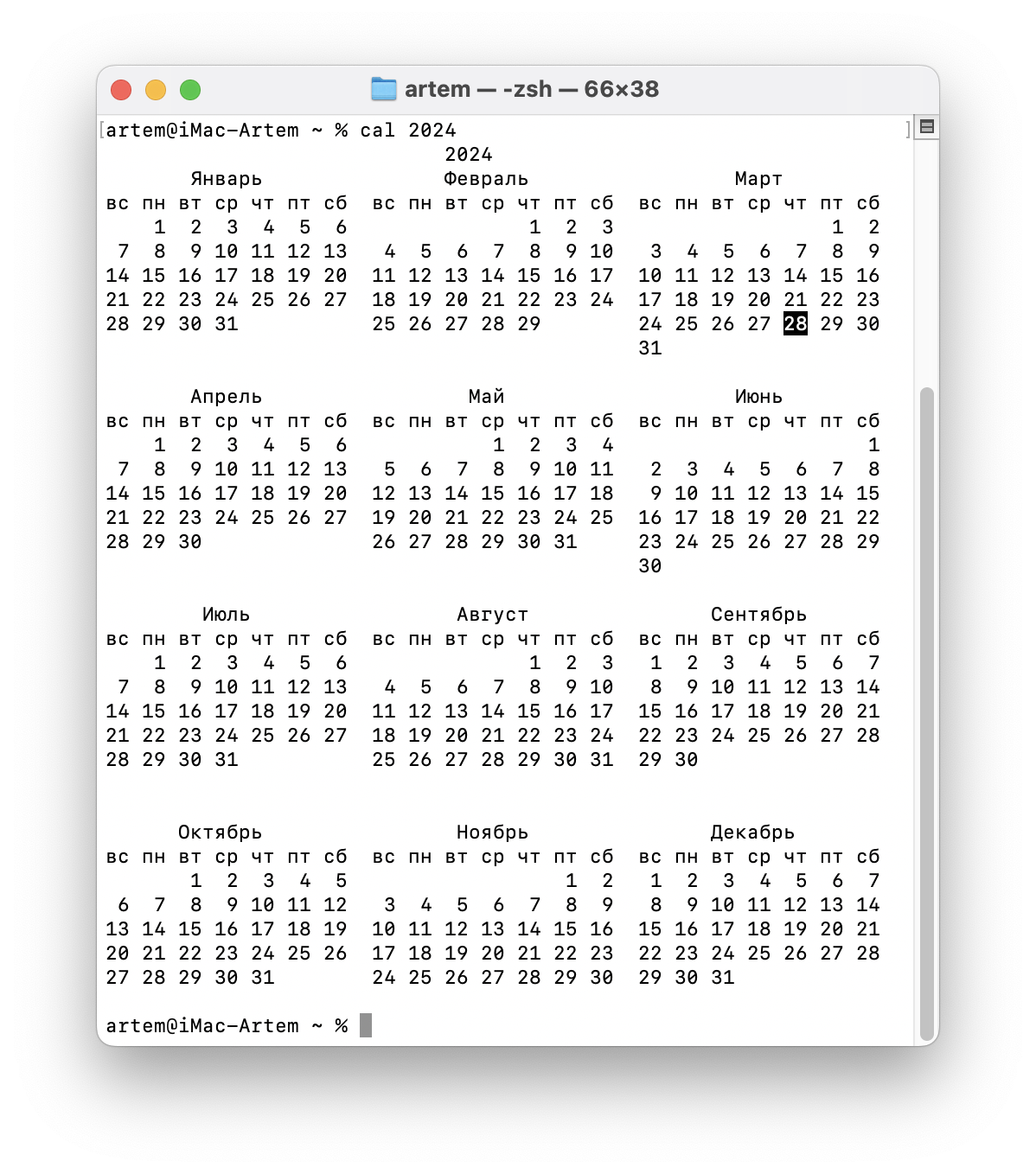

Ошибка:

[TypeError]

in_array(): Argument #2 ($haystack) must be of type array, null given (0) ...

#0: in_array(string, NULL)

Меняем вхождение:

in_array("some_text", $some_var)

На:

in_array("some_text", $some_var ?? [])